医療機関へのサイバー攻撃とは? 被害事例やセキュリティ対策を解説

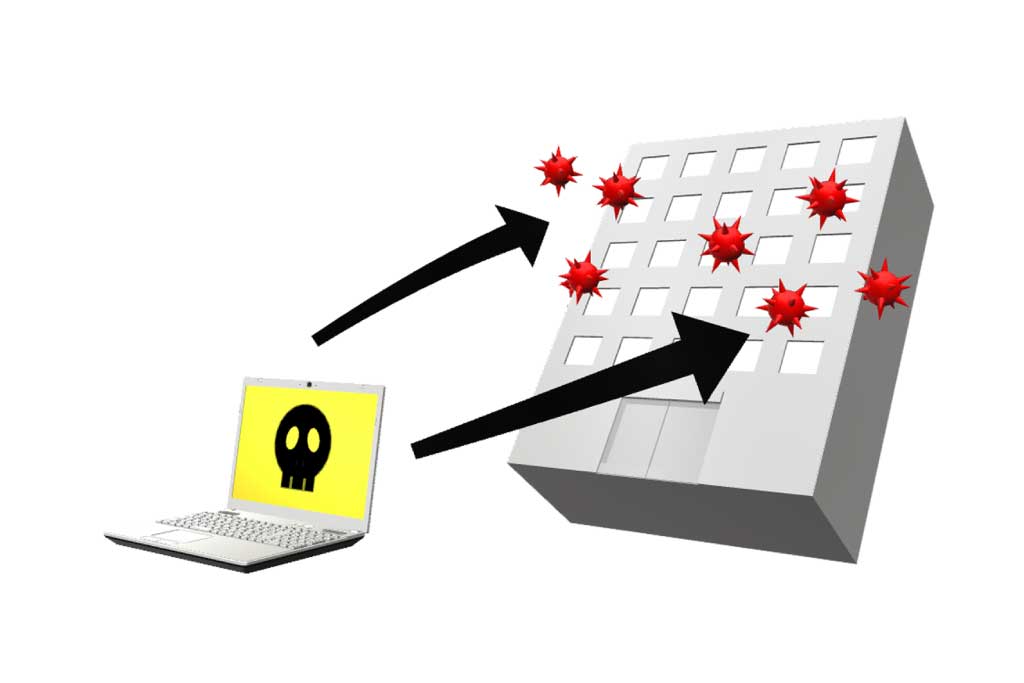

医療機関がサイバー攻撃を受けると、診療ができなくなったり、患者さんの情報が漏洩したりといった深刻な事態を招く可能性があります。

情報セキュリティについては、「うちの病院は大丈夫だろう」と思いがちですが、油断はできません。

医療機関は、次のように、サイバー攻撃の標的にされやすい、それなりの理由があります。

・患者情報など機微で価値の高い情報を大量に保有しているため

・医療機関のシステムの停止が人命に直結しやすく脅迫しやすい

・医療機関のシステムは脆弱性を突かれやすい

・情報セキュリティ対策が他の業界に比べて遅れている傾向にある

・医療に集中してセキュリティに関する意識が低くなりがちである

そこで、今回は医療機関のサイバー攻撃の被害事例や主な手口、セキュリティ対策について解説します。

医療機関のサイバー攻撃について気になる先生は最後までご覧ください。

国内医療機関のサイバー攻撃による主な被害事例

人命に直結することもある医療機関のサイバー攻撃は、国内外で問題になっていますが、国内の主な被害事例は次の通りです。

| 時期 | 医療機関 | 事例詳細 |

| ― | 金沢大学附属病院 | USB経由でシステムや医療機器にまでマルウェア感染が広がり、レスポンスの遅延、動作不安定など診療業務への影響が発生。 |

| 2018年10月 | 宇陀市立病院 | ランサムウェアにより電子カルテシステムが使用不可能に。復旧するまで医療情報が閲覧不可となり、紙カルテで対応した。 |

| 2019年5月 | 多摩北部医療センター | 職員の業務用PCがマルウェアに感染し、メールボックス内の一部情報が流出。職員が受信したメールの添付ファイルの開封が原因。ハードディスクやファイルサーバーへの影響はなし。 |

| 2020年12月 | 福島県立医科大学附属病院 | ランサムウェアによる放射線撮影装置の不具合で放射線画像の再撮影に至った。 |

| 2021年10月 | 徳島県つるぎ町立半田病院 | ランサムウェアによるサイバー攻撃により電子カルテが閲覧できなくなるなどの被害が発生。 |

| 2022年10月 | 大阪急性期・総合医療センター | ランサムウェアによるサイバー攻撃により電子カルテなどシステムが利用できなくなり、救急診療や外来診療、予定手術などの診療機能に支障が出る。給食事業者のシステムに不正アクセスがあったことが発端。 |

| 2024年5月 | 岡山県精神科医療センター | ランサムウェアによるサイバー攻撃で、電子カルテを含めた総合情報システムに障害が発生。 |

このように、今でも医療機関のサイバー攻撃は、全国各地で時折発生しています。

攻撃の標的となれば、患者さんの安全やプライバシー、そして医療機関の売上にも影響することになります。

情報セキュリティ対策は、つい後回しにしがちですが、危機管理の1つとして、必要な対策を講じておく必要があるでしょう。

医療機関のサイバー攻撃の主な手口

医療機関のサイバー攻撃の手口は、主に次の通りです。

【参考】厚生労働省「医療機関等におけるサイバーセキュリティ対策の強化について(注意喚起) 」

ランサムウェア|データ復元の引き換えに身代金を要求する

ランサムウェアは、サイバー攻撃では非常に多いパターンの1つです。

ランサムウェアは医療機関が保有する電子カルテなどの重要なデータを暗号化し、使用できない状態にしてしまうマルウェアの1つです。

攻撃者は、データの復元と引き換えに高額な身代金(主に仮想通貨)を要求します。

近年では、次のようなランダムウェアが多い傾向にあり、診療停止といった深刻な被害に直結する極めて悪質な攻撃です。

| 二重脅迫 | 人手によるランサムウェア攻撃 |

| 暗号化したデータを復旧するための身代金要求に加え、暗号化する前にデータを窃取し、窃取したデータの一部をインターネットに公開してデータの所持を誇示し、身代金を支払わなければ残りのデータを全て公開する、といった二重脅迫の被害が確認されている。 | 従来のランサムウェアは、ランサムウェア本体がダウンロードされたコンピュータ内の情報を暗号化したり、ランサムウェアを添付したメールを組織内にばらまいたりするような単純な感染拡大であったが、最近は攻撃者から遠隔でコントロールされたランサムウェアが、組織内のネットワークを探索し、ドメインコントローラ(LAN内にあるコンピュータや利用者アカウントなどを集中管理するサーバ)やセキュリティパッチやソフトウェア等の配信サーバなどの重要なサーバをランサムウェアの管理下に置き、それらから一斉に組織内の端末やサーバ、特にバックアップサーバにランサムウェアを感染させるような攻撃が確認されている。 |

※厚生労働省「医療機関等におけるサイバーセキュリティ対策の強化について(注意喚起) 」より抜粋

サプライチェーン攻撃|取引先や関係事業者を標的とする

サプライチェーン攻撃は、医療機関本体だけでなく、取引先や関連事業者(系列クリニック、医療機器メーカーなど)を踏み台として、間接的に医療機関のシステムへ侵入する手口です。

自院の外から侵入するため気づきにくく、広範囲に悪影響が及ぶ可能性があります。

医療機関の情報セキュリティが万全であっても、関連事業者のセキュリティが脆弱だと、サプライチェーン攻撃に遭いやすいので注意しましょう。

医療機器や医薬品、食事などを供給している関連事業者のセキュリティが脆弱でないか、サプライチェーン全体で対策を講じる必要があります。

標的型攻撃メール|特定の個人や組織を標的とする

標的型攻撃メールは、医療機関の特定の職員を狙い、業務連絡や関係者を装ったメールを送りつける攻撃です。

添付ファイルや記載されたURLにアクセスしてマルウェアに感染させ、ID・パスワードといった認証情報や機密性の高い医療情報を盗みます。

比較的よく知られた手口ですが、徐々に不審なメールと気付かれないように巧妙になってきているので注意しなければいけません。

例えば、何度かメールのやりとりをして、相手を信頼させてから添付ファイルなどを送るような手口もあります。

医療機関がサイバー攻撃を防ぐために取り組むべき12個のセキュリティ対策

以上の点を踏まえて、医療機関がサイバー攻撃を防ぐために必要なセキュリティ対策について解説します。

なお、「医療情報システムの安全管理に関するガイドライン」は、新たに2023年5月に見直しが行われ、第6.0版が出ています。

※厚生労働省「医療情報システムの安全管理に関するガイドライン 第6.0版(令和5年5月) 」より抜粋

新しいガイドラインでは、「災害、サイバー攻撃、システム障害等の非常時に対する対応や対策」についても追加されています。

ガイドラインに伴い、厚生労働省が、医療機関向けにサイバーセキュリティ対策のチェックリストを公開しているので、参考にしてください。

⇒⇒⇒厚生労働省「医療機関におけるサイバーセキュリティ対策チェックリスト」

パスワードを強固なものにして使い回しをしない

パスワードを長く複雑にして、しかも使い回しをしないのは、不正アクセスを防ぐための基本的な対策です。

たしかに、このようなパスワード設定にしておくと管理がやや面倒に思うかもしれません。

しかし、これまでサイバー攻撃を受けた事例では、パスワードが誕生日で作られた、あまりに短いなど容易に推測可能なものだったことが確認されています。

12~13桁以上で、大文字・小文字・数字・記号を組み合わせ、名前や誕生日など推測されにくい文字列の強固なパスワードにしましょう。

また、同じパスワードを使い回していると、1回情報が漏洩した場合、他でも芋づる式に不正ログインされる危険性が高まります。

アカウント乗っ取りや情報漏洩のリスクを減らすため、パスワードの適切な管理を徹底しましょう。

多要素認証を導入する

多要素認証とは、システムやサービスにログインする際、IDとパスワードだけでなく、次のことも含めて本人確認する仕組みです。

・SMSや専用アプリで発行されるワンタイムパスワード

・指紋認証や顔認証、声紋などの生体情報

2つ以上の異なる要素を組み合わせて本人確認することで、不正ログインのリスクを飛躍的に軽減することができます。

不審な添付ファイルやリンクを開かない

標的型攻撃メール対策として、当然ながら不審な添付ファイルやリンクを開かないように徹底しましょう。

標的型攻撃メールは巧妙化しているので、少しでも怪しいと感じたら開封せずに電話や別の手段で管理者に確認しましょう。

機器やデータの持ち出しルールを厳守する

医療機関内の機器やデータの安易な持ち出しはしないことが大切です。

必ず組織内の安全基準に則った内容を遵守しましょう。

これは、個人情報漏洩の観点からも重要です。

アップデートを迅速に行って脆弱性に対処する

ネットワーク機器(ルーター、ファイアウォール、VPN装置など)に存在する脆弱性(セキュリティ上の欠陥)は、サイバー攻撃の格好の侵入口です。

これらの脆弱性を放置すると、不正アクセスやマルウェア感染、情報漏洩といった深刻な被害に繋がる危険性があります。

機器のメーカーは、発見された脆弱性を修正するためのアップデートプログラム(ファームウェアアップデートなど)を定期的に提供しています。

アップデートを迅速に行うことで、脆弱性を解消し、攻撃リスクを大幅に低減できます。

特に医療機関においては、ネットワーク機器が停止したり乗っ取られたりすると、電子カルテシステムや医療機器の利用に支障をきたした例があります。

診療業務全体に影響が及ぶことになるので、日頃から機器の情報を確認し、速やかにアップデートを実施しましょう。

バックアップの実施状況を確認する

重要なシステムのバックアップが適切に行われているかどうかを確認します。

また、バックアップしたデータがネットワークから隔離されているか、複数の方法でデータの保護が確保されているか確認しましょう。

不要なアカウントを削除する

現在使用中のアカウントを整理して、退職者などの不要なアカウントを削除することで、サイバー攻撃のリスクを低減できます。 共有アカウントも同様に、使用していないなら削除を検討しましょう。

関連事業者と協力してネットワーク接続点を確認する

医療機関の多くは、電子カルテサービス、検査システム連携など、様々な業務で関連事業者とネットワークを介して接続しています。

これらの接続点は、セキュリティ対策が不十分な場合、サイバー攻撃の侵入口や情報漏洩の原因となります。

関連事業者と協力して、お互いのネットワーク接続の設定(VPNの暗号化強度、アクセス制御など)を確認しましょう。

サプライチェーン全体でセキュリティを確保する

サイバー攻撃は、自院だけでなく、セキュリティ対策が手薄な可能性のある関連事業者を狙うサプライチェーン攻撃の対策も必要です。

関連事業者のセキュリティが脆弱で、自院のセキュリティも脅かされるようなことがないようにしなければいけません。

関連事業者のセキュリティ対策も確認して、不足があれば改善を求めましょう。

サイバー攻撃を速やかに検知するシステムを導入する

万が一、不正な侵入やマルウェア感染が発生した場合に、できる限り早く検知し、被害を最小限に食い止めることが極めて重要になります。 具体的には、EDR(Endpoint Detection and Response)やIDS/IPS(不正侵入検知・防御システム)、SIEM(セキュリティ情報イベント管理)などのシステムがあります。

サイバー攻撃を受けた際の対応計画を作成しておく

サイバー攻撃の被害は、いつでも起こり得るという前提で、万が一の際に迅速な対応ができる計画を作成しておくことも重要です。

具体的には、攻撃を検知した際の被害の封じ込め、関係各所(SAJ、厚生労働省、セキュリティベンダーなど)への連絡網の整備、復旧手順などを定めておきます。

特に医療機関では、患者さんの安全確保と診療業務の継続を最優先に考えた対応計画であることが求められます。

サイバー攻撃に備えた保険の加入を検討する

サイバー攻撃に備える保険の加入も検討の余地があります。

サイバー攻撃によって診療ができなくなるだけではなく、復旧にかかる経費や個人情報漏洩などの損害賠償リスクもあります。

似たような保険に、所得補償保険や就業不能保険がありますが、これらはあくまで院長先生の病気やケガに対する補償です。

また、火災保険の休業補償は、あくまで災害による建物や設備の損壊に対する補償なので、大半はサイバー攻撃までカバーされません。

そのため、サイバー攻撃を対象とした保険は、別で加入する必要があります。

なお、開業医の先生が加入や見直しをしたい保険全般については、以下の記事をご覧ください。

【まとめ】サイバー攻撃防止対策を徹底する

以上、医療機関のサイバー攻撃についてお伝えしました。

医療機関のサイバー攻撃は、診療に大きく影響してしまい、医業収入が止まってしまったり、人命に関わったりするリスクがあります。

最低限の情報セキュリティのリテラシーを持ち、サイバー攻撃を防止するようにしましょう。

最後までご覧いただきありがとうございました。

監修者

笠浪 真

税理士法人テラス 代表税理士

税理士・行政書士

MBA | 慶應義塾大学大学院 医療マネジメント専攻 修士号

1978年生まれ。京都府出身。藤沢市在住。大学卒業後、大手会計事務所・法律事務所等にて10年勤務。税務・法務・労務の知識とノウハウを習得して、平成23年に独立開業。

現在、総勢52人(令和3年10月1日現在)のスタッフを抱え、クライアント数は法人・個人を含め約300社。

息子が交通事故に遭遇した際に、医師のおかげで一命をとりとめたことをきっかけに、今度は自分が医療業界へ恩返ししたいという思いに至る。

医院開業・医院経営・スタッフ採用・医療法人化・税務調査・事業承継などこれまでの相談件数は2,000件を超える。その豊富な事例とノウハウを問題解決パターンごとに分類し、クライアントに提供するだけでなく、オウンドメディア『開業医の教科書®︎』にて一般にも公開する。

医院の売上を増やすだけでなく、節税、労務などあらゆる経営課題を解決する。全てをワンストップで一任できる安心感から、医師からの紹介が絶えない。病院で息子の命を助けてもらったからこそ「ひとつでも多くの医院を永続的に繁栄させること」を使命とし、開業医の院長の経営参謀として活動している。